A medida que la sociedad se basa más en la tecnología para las tareas diarias, la necesidad de profesionales que entienden cómo construir, asegurar y evaluar sistemas de información se ha vuelto crucial.

Este post es para la persona que está dispuesta a poner en el trabajo requerido para convertirse en un profesional de la seguridad de la información de clase mundial. Se supone que posees un grado de conocimiento técnico y tienes el deseo de mejorar el estado de un arte en evolución. Lo más importante, asumo que usted está dispuesto a comprometerse a un viaje de aprendizaje constante. La información es relevante tanto para los graduados universitarios que ingresan al mercado como para los profesionales experimentados. Es para cualquiera que desee llevar su carrera en una nueva dirección.

Mi objetivo es proporcionar una guía directa para convertirse en un profesional de la seguridad de la información muy solicitado. No me gustan los libros que tienen un enfoque enciclopédico a lo que se puede transmitir en un párrafo. Parafraseando la máxima a menudo atribuida a Einstein: «todo debe hacer (o explicar) lo más sencillamente posible, pero no más simple.»

Vamos a empezar.

¿Eres arquitecto o ingeniero?

Considero que hay dos grandes caminos dentro de la seguridad de la información: el ingeniero y el arquitecto.

Si bien todavía es muy técnico, el arquitecto toma un enfoque diferente al evaluar la seguridad de un sistema de información. Son los tipos que primero entienden las amenazas específicas para el negocio vertical. Se dan cuenta de la importancia de equilibrar los costos con una seguridad efectiva. Los arquitectos tienen el difícil trabajo de transmitir las preocupaciones de seguridad de la información de una manera que permite a la alta dirección para tomar decisiones empresariales informadas en torno al riesgo. Un buen arquitecto es eficaz para explicar los problemas complicados de una manera que es útil para el liderazgo. Por lo general, tienen un amplio conocimiento en muchas áreas.

Inversamente, el ingeniero adopta un enfoque muy detallado de la seguridad de la información. Éste es el dominio donde los escritores de la explotación, los probadores de la penetración, y los profesionales de la respuesta del incidente trabajan. Consiste en conjuntos de habilidades altamente enfocados que siempre cambian. Estos son los tipos de personas que presentan o enseñan en conferencias de seguridad como Black Hat y DEFCON.

¿Constructor o penetrador?

Para aquellos que toman la ruta del ingeniero, determine si su inclinación es hacia ser un «constructor» o un «penetrador». Las personas con la mentalidad de «constructor» son mucho más común, y tienden a centrarse en la defensa de la red y del sistema. Los constructores tienden a realizar tareas como el firewall, la detección de intrusos, parches de seguridad y monitoreo de eventos de seguridad. Aquellos con la mentalidad de «penetrador» tienden a gravitar hacia el trabajo que implica ingeniería inversa, pruebas de penetración y desarrollo de la explotación. Ellos son los que desarmaron sus juguetes como niños en el interés de entender lo que los hizo marcar.

A lo largo de líneas militares, si el arquitecto es un oficial al mando de un programa de seguridad de la información, el ingeniero es el SEAL de la armada. El Engineer posee el juego de habilidades requerido para ejecutar exitosamente tareas muy específicas. Los arquitectos están mejor compensados que los ingenieros. Dicho esto, un ingeniero experimentado y altamente técnico puede ganar en cualquier lugar desde $150k – $250K USD por año. Probablemente estarías de acuerdo en que este es un buen salario.

Habilidades básicas: la marco de seguridad de la información

Los mejores profesionales de la seguridad de la información poseen conocimiento en tres áreas importantes que me gusta llamar la Marco de Seguridad de la Información. Los componentes del entramado son Networking, administración de sistemas y desarrollo de aplicaciones/programación.

Estas áreas centrales están presentes en cada sistema de información y el conocimiento profundo de al menos uno de ellos es crucial para ser efectivo como profesional de seguridad de la información. A medida que pienso en mis años en este campo, cada gran profesional de la seguridad con el que he trabajado fue un Jedi en al menos una de estas tres áreas.

Vamos a profundizar un poco más en cada uno de ellos.

Redes

La red es el pegamento menospreciado que cose los sistemas de la Internet junto. En más de un nivel básico, tu necesita entender cómo se comunican los ordenadores y los protocolos subyacentes que hacen posible la comunicación en red.

Las siglas tales como TCP/IP, DNS, ARP, TCP, UDP, TLS, ICMP, Mac, WPA, etc. no deberían causar que sus ojos se esmaltaran. Si lo hacen, ve a comprarte un buen libro (o cinco) y empieza a leer. Los equipos de red se han vuelto tan baratos en los últimos tiempos que también sería bueno construir una pequeña red en casa. Un laboratorio casero le dará un lugar seguro para experimentar con diferentes configuraciones. Puesto que el networking es un aspecto fundamental de la seguridad de la información, todo el esfuerzo invertido en mejorar sus conocimientos en este espacio pagará dividendos con el tiempo.

Así que entiendes cómo se comunican las computadoras. Usted entiende arp envenenamiento con el mejor de ellos. También comprendes las diferencias básicas y las preocupaciones de seguridad alrededor de los protocolos Connection y Connectionless. Impresionante. Ahora es el momento de centrarse en el punto final. Es importante entender cómo los sistemas de información procesan la información que reciben. Este es el punto en el que es importante comprender la administración del sistema.

Administración del sistema

La administración del sistema es un campo dentro de sí mismo. Dicho esto, un buen profesional de la seguridad de la información debe comprender los aspectos que impactan la seguridad. Por ejemplo, ¿entiende las diferencias entre cómo se almacenan las contraseñas del sistema en sistemas Windows y Linux?

Si tuvieras que investigar un ataque contra un servidor Web, ¿qué tipos de registros necesitaría y dónde los encontraría? ¿Cómo se agregan/quitan y almacenan las reglas del cortafuegos? Estos e incontables otros temas abarcan el subcampo de la administración del sistema.

El conocimiento en este espacio le permitirá hacer preguntas inteligentes de los verdaderos administradores del sistema. Te hará mucho más efectivo en tu trabajo.

Programación

Programación. ¿Los bloques de «if-then-else», los punteros, la administración de la caché y los matices de la predicción de las sucursales hacen fluir tus jugos? Entonces la programación es probablemente para ti. Incluso si usted nunca realmente escribir software para una vida, hay ventajas a entender cómo código escrito. Debes entender cómo el código escrito en lenguajes de alto nivel como C, Java o Python se traduce en el bytecode ejecutado por el procesador del sistema.

Para el ingeniero-tipo profesional, el tiempo debe ser invertido para aprender por lo menos un lenguaje de programación. Python es un gran idioma de arranque. Es increíblemente poderoso, bien apoyado, y relativamente fácil de aprender. Muchas de las herramientas utilizadas por los escritores de exploit y los respondedores de incidentes apoyan la ampliación de su funcionalidad utilizando plugins escritos en Python.

El tiempo invertido en aprender este lenguaje está bien invertido. A continuación, le recomiendo que aprenda lo suficiente del lenguaje de programación C para que pueda entender el código escrito en él.

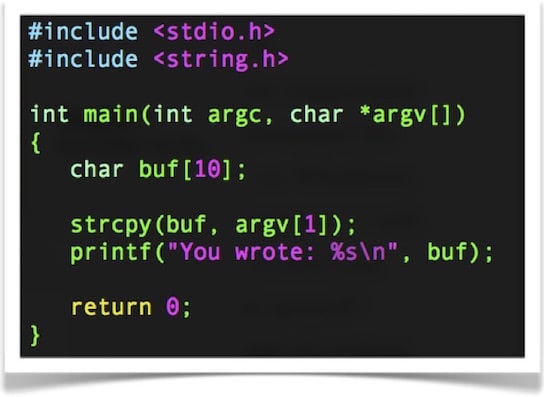

La mayoría de las vulnerabilidades del software son el resultado de un código mal escrito que no valida correctamente los datos introducidos por el usuario. Al tener cierta experiencia en torno a la escritura de rutinas básicas de procesamiento de información, usted estará en una posición mucho mejor para detectar errores de validación de entrada.

Por ejemplo, debería ser capaz de señalar fácilmente los errores en el siguiente programa mal escrito:

Adquiriendo conocimiento en las tres áreas primarias de la red de seguridad de la información, usted tendrá el conocimiento fundacional requerido para reconocer las debilidades en un sistema dado.

Para identificar cuando algo está roto, usted necesita entender lo que parece cuando funciona correctamente. Por lo tanto, su puntería debe ser leer regularmente los libros en cada uno de estas tres áreas para profundizar constantemente su conocimiento.

Comunicando efectivamente

Aunque tener la capacidad de descifrar una captura de paquetes es divertido e importante, no podemos ignorar la importancia de ser un comunicador eficaz. Los mejores profesionales de la seguridad de la información tienen la capacidad de explicar temas complicados a los menos técnicos. De hecho, la marca de alguien que realmente entiende un tema es ser capaz de explicarlo de tal manera que un laico puede entender el concepto a un nivel elemental.

Si bien ser un comunicador eficaz es fundamental para aquellos que toman el camino del arquitecto, los ingenieros también deben invertir tiempo mejorando esto. La mayoría de los buenos arquitectos eran ingenieros en algún momento. Así que incluso si la arquitectura de seguridad no es su objetivo, el tiempo dedicado a mejorar sus habilidades de comunicación es importante.

Es importante recordar que existen sistemas de seguridad de la información para proteger los recursos comerciales y la propiedad intelectual. Ser capaz de transmitir las preocupaciones de una manera que muestra que no son sólo otro «Teche» permitirá que sus palabras para llevar mucho más peso.

Hablar en público

Una gran manera de sentirse más cómodo con el habla pública es ofreciendo dar charlas cortas sobre un tema técnico. La mayoría de las ciudades importantes tienen grupos de seguridad que se reúnen mensualmente, y este puede ser un buen momento para compartir lo que sabes.

Como profesionales de la seguridad de la información, a menudo se nos confía para identificar los riesgos para la organización. Estos riesgos son introducidos a menudo por otro grupo dentro de la misma empresa. No bueno! Ser capaz de llamar feo al bebé de alguien sin decirlo directamente es tan importante como poder escribir una firma eficiente de Suricata / Snort.

No es llamativo, pero el desarrollo de esta habilidad va un largo camino hacia la alta gerencia viendo que usted es un buen comunicador. Esto es especialmente importante para quienes se reúnen regularmente con clientes. Se aplica a aquellos que realizan respuestas de incidentes, pruebas de penetración y evaluaciones de riesgos.

Obtener certificaciones

Independientemente de lo que se escucha comúnmente, las certificaciones son importantes en su desarrollo como un profesional de la seguridad de la información. Las certificaciones de la industria abren las puertas, así como también dan a los empleadores la confianza de que el profesional de seguridad de la información tiene habilidades del mundo real.

Prepararse para los exámenes de certificación también lo obliga a aprender los matices de un concepto dado que no estudió profundamente en el pasado. Si bien hay innumerables empresas que ofrecen capacitación en seguridad de la información, quería mencionar los cuatro cuyos cursos y certificaciones tengo experiencia.

- eLearnSecurity – https://www.elearnsecurity.com

- ISC2 – https://www.isc2.org

- Offensive Security – https://www.offensive-security.com

- SANS – https://www.sans.org

Acerca de la CISSP

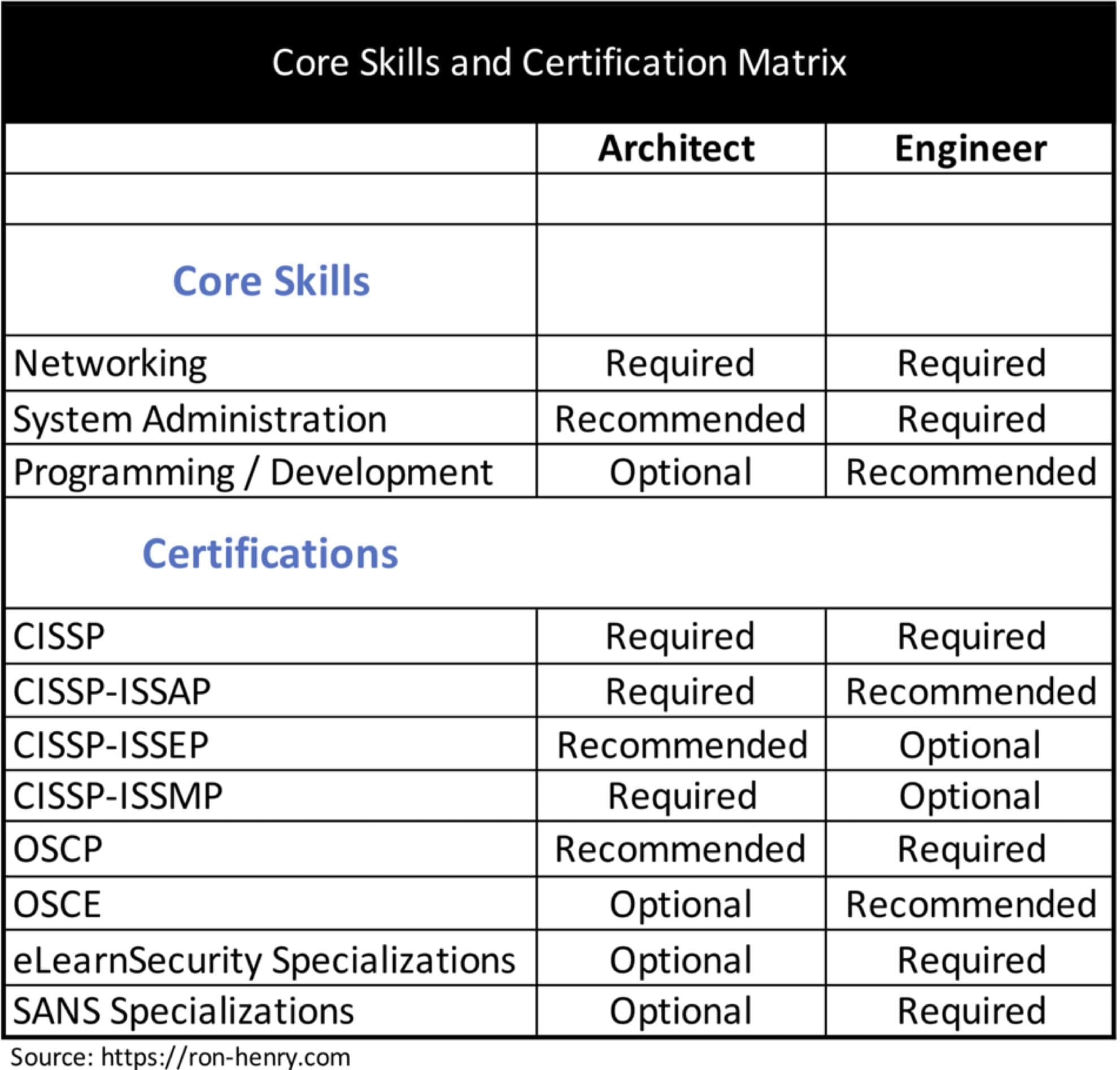

Las certificaciones que obtengas dependerán realmente de la ruta que planees seguir en tu carrera. Una certificación básica que todos los profesionales de seguridad de la información deben obtener es el CISSP. El acrónimo significa «Certified Information Systems Security Professional».

Mientras que el CISSP a menudo recibe un mal rap por no ser lo suficientemente técnico, siento que es importante. El CISSP proporciona una base amplia de conocimiento que crea una fundación sólida. Después de la CISSP, hay tres concentraciones que le permitirá profundizar su conocimiento en áreas clave.

Estos son:

CISSP-ISSAP – Arquitectura

CISSP-ISSEP – Ingeniería

CISSP-ISSMP – Gerencia

Como los nombres implican, cada concentración se centra en un solo sub-dominio de la seguridad de la información. Aunque el ISSAP se dirige a los arquitectos, los que toman un camino más técnico todavía se beneficiarían de él. Esto se debe a la profundidad con que explica temas como encriptación, administración de certificados e infraestructura.

Las concentraciones de ISSEP y ISSMP están dirigidas principalmente a profesionales en la acreditación/certificación de sistemas y roles gerenciales.

Los cursos ofrecidos por SANS, eLearnSecurity y Seguridad Ofensiva son de naturaleza muy técnica. Se adaptan mejor a los que toman la ruta del ingeniero. Soy un gran fan de los cursos y certificaciones ofrecidos por eLearnSecurity y la Seguridad Ofensiva en particular, porque requieren que el estudiante realmente demostrar habilidades en el mundo real con el fin de aprobar el examen. Dependiendo del curso, el proceso de examen implica una prueba de penetración real, la evaluación de aplicaciones web, o una desafío de ingeniería inversa. Esta es una verdadera evaluación de la habilidad del solicitante.

Si tuviera que desglosar las certificaciones que recomendé basándome en el path, serían las siguientes:

En conclusión

Una carrera en seguridad de la información ofrece muchas opciones. Independientemente del camino que elijas, Date cuenta que para ser y permanecer entre los mejores en el campo requiere un compromiso con el aprendizaje constante y el refinamiento. Fije el objetivo de leer 10 – 12 libros específicos de seguridad de la información por año. Va a recorrer un largo camino para mantener sus habilidades afiladas.

Otra gran manera de obtener una exposición regular al estado actual del arte es asistir a conferencias de seguridad. Algunas de las conferencias más generales como Black Hat, DEFCON y ShmooCon ofrecen charlas y capacitación sobre una amplia gama de temas. También hay conferencias más específicas como Infiltrate y ReCon que se centran en la explotación del sistema y la ingeniería inversa. Haga su objetivo de asistir al menos uno por año. Además de poder escuchar charlas sobre una variedad de temas, estas conferencias son una gran manera de conocer gente nueva en la industria.

Tenga en cuenta que la seguridad de la información requiere conocimiento en muchas áreas tecnológicas diferentes. Los principales componentes de la marco (Networking, Administración de Sistemas y Desarrollo de Aplicaciones y Programación) proporcionan la base básica desde la cual desarrollar tus habilidades. Entienda y abrace el hecho de que siempre habrá algo nuevo que aprender y que hacerlo mejorará su capacidad para resolver con elegancia problemas complejos.

Aunque breve, espero que haya encontrado que esto es útil. Si usted tiene preguntas adicionales o si puedo ayudar con cualquier cosa, déjeme saber en los comentarios abajo!

Bono: Si desea una versión PDF gratuita de este post que está bellamente ilustrado, utilice el formulario de abajo para descargar una copia de la misma.

Para una versión de Kindle-friendly, comprar en Amazon. ¡Gracias!